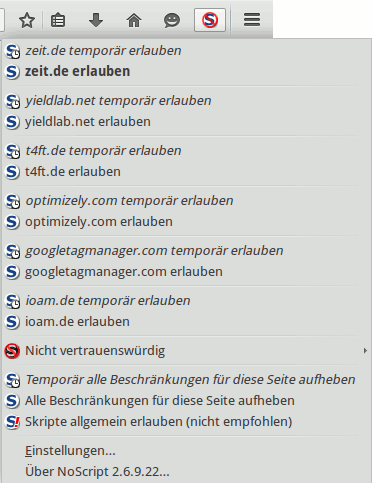

Ein Klick auf das Symbol öffnet ein Menü, welches Javascript für die aktuell relevanten Webseiten generell oder temporär für die laufende Sitzung freigibt.

Skripte von Drittseiten

Skripte von Drittanbietern (googletagmanager, ioam …) werden üblicherweise nur zum Spionieren verwendet und sind für die Funktionalität selten notwendig. Ausnahmen:- Captchas: Einige Webseiten verwenden Captchas von Drittanbietern als Spamschutz. Die Captchas funktionieren nur, wenn Javascript für den Captcha-Provider freigegeben wird. Wenn das Captcha auf einer Webseite nicht funktioniert, kann man in der Liste nachschauen, ob evtl. ein Captcha-Provider dabei ist und diese temporär freigeben.

- Für das häufig verwendete Google Captcha muss man bspw. Javascript temporär für "google.com" und "gstatic.com" freigeben.

- Videos abspielen: Firefox braucht keinen Flash Player mehr, um Videos abspielen zu können. In der Regel muss Javascript für einige Drittseiten freigegeben werden:

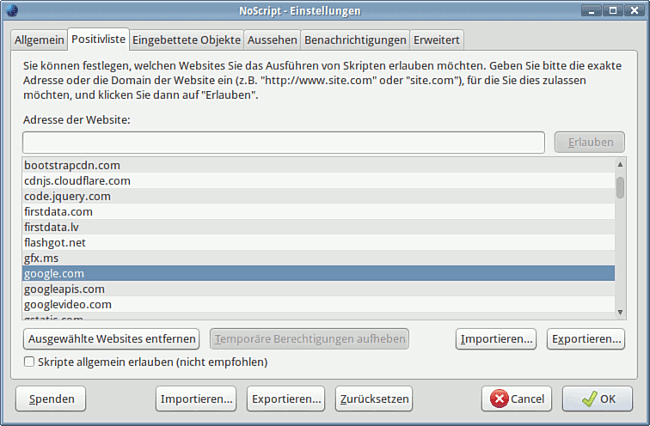

- Um Youtube Videos abspielen zu können, muss man Javascript für "youtube.com", "ytimg.com" und "googlevideo.com" freigeben. Da viele Webseiten Youtube Videos einbinden, kann man diese Freigaben dauerhaft speichern.

- Um Videos bei Golem.de abspielen zu können, muss man Javascript für "golem.de" und "s3.amazonaws.com" freigeben.

- RT.com bindet Videos von Youtube in die Webseite ein. Zum Abspielen muss man Javascript für "www.rt.com" freigeben und für die Domains für Youtube Videos.

- Um Videos von Bild.de abzuspielen, muss man Javascript für "bild.de" und "bildstatic.de" freigeben.

- Für Youporn Videos muss man Javascript für die Domainnamen "youporn.com" und "phncdn.com" temporär freigeben.

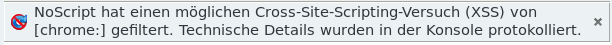

Sicherheitsfunktionen

NoScript dient nicht nur der Steuerung von Javascript und Java, es bietet Schutz gegen vielfältige Angriffe aus dem Netz. (XSS-Angriffe, Webbugs, Click-Hijacking u.a.m.).Im Gegensatz zum Internet Explorer und den auf Webkit basierenden Browsern wie Google Chrome hat Firefox keinen eingebauten Schutz gegen XSS-Angriffe. NoScript rüstet diese fehlende Sicherheitsfunktion nach und zeigt eine Warnung bei einem XSS-Angriff:

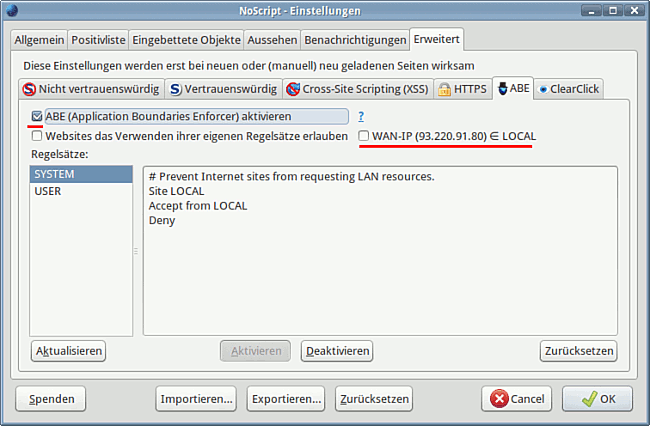

Application Boundary Enforcer (ABE)

Auf der [TAILS-Dev] Mailingliste (#008607) wurde darauf hingewiesen, dass ein Angreifer oder Trackingdienst Javascript Code in eine Webseite einbetten könnte, der das interne LAN nach Servern scannt oder versucht lokale Dienste wie den Druckerservice CUPS unter der Adresse http://localhost:631 zu kontaktieren. Diese Informationen können z.B. zum Fingerprinting genutzt werden, um den Surfer später wiederzuerkennen.Bösartiger Javascript Code könnte lokale Dienste wie CUPS oder andere Rechner im LAN angreifen. Im Mai 2015 wurde ein Exploit-Kit entdeckt, der als bösartiges Javascript auf Webseiten platziert wird und beim Aufruf der Webseite den Router angreift um die DNS Einstellungen zu ändern und damit den Internetzugriff beliebig zu manipulieren.

NoScript bietet mit dem "Application Boundary Enforcer" (ABE) einen Schutz gegen diesen Angriff. Unter "Erweitert" auf dem Reiter "ABE" kann man dieses Feature konfigurieren. Die Option "WAN-IP als LOCAL" sollte man deaktivieren, weil NoScript sonst bei jedem Start des Browsers einen externen Server kontaktiert, um die externe IP-Adresse zu ermitteln.

Lizenz: Public Domain