Via recource:// URIs kann eine Webseite auf lokale Resource Dateien auf der Festplatte zugreifen und viele Informationen zum Fingerprinting des Browsers auslesen. Es kann das reale Betriebssystem und die Browser Version ermittelt werden, es können Informationen über installierte Add-ons ausgelesen werden (z.B. die Listen von AdBlockern) usw.

Das Problem ist seit mehr als 3 Jahren bekannt und im Mozilla Bugtracker unter #863246 und #903959 beschrieben, im TorBrowser Bugtracker ist das Problem unter #8725 bekannt und wird dort als Very High Priority Bug eingestuft.

Das Add-on No Resource URI Leak blockiert den Zugriff auf recource:// und chrome:// Adressen für Websites und verhindert damit das Auslesen von Informationen für das Fingerprinting des Browsers.

Das Add-on No Resource URI Leak blockiert den Zugriff auf recource:// und chrome:// Adressen für Websites und verhindert damit das Auslesen von Informationen für das Fingerprinting des Browsers.

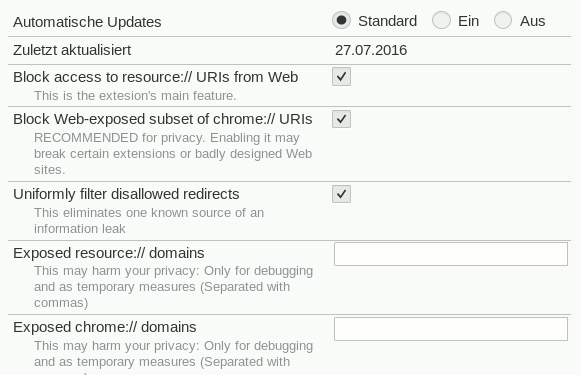

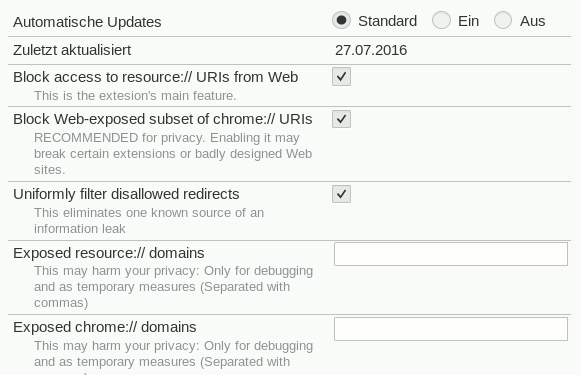

Die Konfiguration des Add-on kann man mit einem Klick auf den Button "Einstellungen" in der Add-on Verwaltung anpassen: Wir empfehlen, den Zugriff auf recource:// und chrome:// Adressen zu blockieren sowie den Filter für Redirekts zu aktivieren. In den Zeilen "Exposed .... domains" kann man bei Bedarf einige recource:// und chrome:// URIs freigeben, auf die der Zugriff erlaubt werden soll:

Wir empfehlen, den Zugriff auf recource:// und chrome:// Adressen zu blockieren sowie den Filter für Redirekts zu aktivieren. In den Zeilen "Exposed .... domains" kann man bei Bedarf einige recource:// und chrome:// URIs freigeben, auf die der Zugriff erlaubt werden soll:

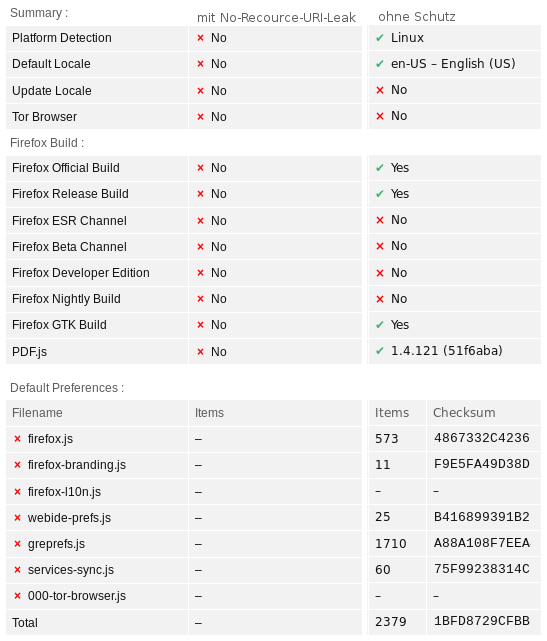

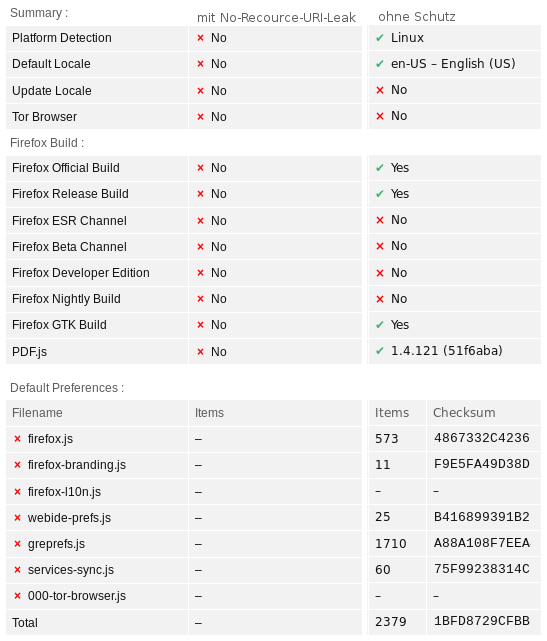

Der Test von Browserleaks zeigt an einigen Beispielen, das es funktioniert: Die Entwickler weisen darauf hin, dass es mit einigen Add-ons Probleme geben kann. In der von uns empfohlen Kombination gab es keine Probleme.

Die Entwickler weisen darauf hin, dass es mit einigen Add-ons Probleme geben kann. In der von uns empfohlen Kombination gab es keine Probleme.

Das Problem ist seit mehr als 3 Jahren bekannt und im Mozilla Bugtracker unter #863246 und #903959 beschrieben, im TorBrowser Bugtracker ist das Problem unter #8725 bekannt und wird dort als Very High Priority Bug eingestuft.

Die Konfiguration des Add-on kann man mit einem Klick auf den Button "Einstellungen" in der Add-on Verwaltung anpassen:

Der Test von Browserleaks zeigt an einigen Beispielen, das es funktioniert:

Lizenz: Public Domain