Sichere Optionen für SSL/TLS-Verschlüsselungen aktivieren

Die IETF hat im Mai 2015 die Richtlinien für den Einsatz von TLS-Verschlüsselung überarbeitet. Es wird ausschließlich der Einsatz von TLS 1.2 empfohlen. SSLv3 darf nicht mehr genutzt werden, TLS 1.0 und TLS 1.1 sollen nicht mehr genutzt (IETF) oder dürfen nicht mehr genutzt werden (BSI). Außerdem gelten gemäß IETF RFC 7525 und BSI TR-03116-4 nur folgende Ciphersuiten als sicher: TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256

TLS_DHE_RSA_WITH_AES_256_GCM_SHA384

TLS_DHE_RSA_WITH_AES_128_GCM_SHA256

(Die neuen Ciphersuiten mit CHACHA20-POLY1305 von D.J. Bernstein werden von Krypto-Experten ebenfalls als sicher eingestuft, sie wurden aber noch nicht in die Empfehlungen von IETF und BSI übernommen worden.)

Die E-Mail Provider können diese Empfehlungen nicht vollständig umsetzen, da es zuviele E-Mail Clients gibt, die diese sicheren Cipher (noch) nicht unterstützen. Um IETF-konforme, sichere SSL/TLS-Verschlüsselung für die Verbindung vom/zum Mail-Server zu erzwingen, kann man in Thunderbird selbst Hand anlegen und die folgenden Optionen setzen:

- TLS 1.2 erzwingen: security.tls.version.min = 3

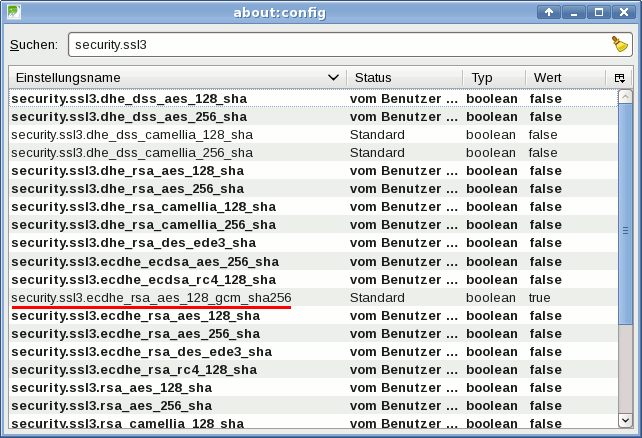

- Alle nicht als sicher eingestuften Cipher deaktivieren,

da bleibt bei Thunderbird 45.x nur zwei Cipher übrig:

Thunderbird 52.x beherrscht neue, bessere TLS-Ciphersuiten,security.ssl3.* = false security.ssl3.ecdhe_rsa_aes_128_gcm_sha256 = true security.ssl3.ecdhe_ecdsa_aes_128_gcm_sha256 = true

die man nutzen sollte, wenn es vom Provider unterstützt wird:security.ssl3.ecdhe_rsa_aes_256_gcm_sha384 = true security.ssl3.ecdhe_ecdsa_aes_256_gcm_sha384 = true security.ssl3.ecdhe_rsa_chacha20_poly1305_sha256 = true security.ssl3.ecdhe_ecdsa_chacha20_poly1305_sha256 = true - Insecure Renegotiation verbieten (kann Probleme verursachen):

security.ssl.require_safe_negotiation = true security.ssl.treat_unsafe_negotiation_as_broken = true - Strenges Certifikate Pinning erzwingen (z.B. für Add-on Updates):

security.cert_pinning.enforcement_level = 2 - Mixed Content verbieten (keine unverschlüsselten Inhalte in HTTPS-verschlüsselt Aufruf von Webcontent zulassen)

security.mixed_content.block_display_content = true security.mixed_content.block_active_content = true

Verbindungsprobleme

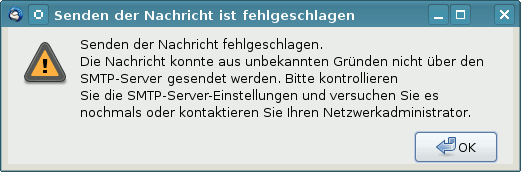

Wenn man eine schwer verständliche Fehlermeldung beim Abrufen oder Senden von E-Mails erhält, dann gibt es Probleme beim Aufbau einer sicheren Verbindung und man wechselt am besten den Mail-Provider. Oft bietet der Mail-Server keine Secure Renegotiation beim Aufbau der verschlüsselten Verbindung an. Das Problem wird seit 2009 als schwerwiegend eingestuft. Ein Angreifer kann die Login Credentials (Username und Passwort) abschnorcheln ohne die Verschlüsselung knacken zu müssen. Tools zum Ausnutzen der Insecure Renegotiation für einen Angriff gibt es auch als OpenSource (z.B. dsniff).

Lizenz: Public Domain