Die Sicherheit von IP-Anonymisierern wie Tor Onion Router ergibt sich nicht alleine aus der Qualität der Anonymisierungssoftware. Durch Fehler in der verwendeten Anwendung oder falsche Konfiguration kann die Anonymität komplett ausgehebelt werden.

Einige Beispiele

-

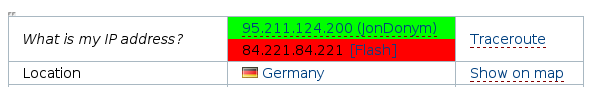

Wer in seinem Standardbrowser nur die Proxy-Einstellungen anpasst um Tor Onion Router zu verwenden, ist auch nicht sicher anonym. Eine Deanonymisierung ist mit WebRTC sowie Flash- oder Java-Applets möglich.

Cookies und andere Trackingfeatures können langfristig ebenfalls zu einer Deanonymisierung des Surfverhaltens führen. Für anonymes Surfen muss man das TorBrowserBundle verwenden!

- Viele Jabber Clients (XMPP) anonymisieren DNS-Requests nicht. Der IM-Client Pidgin hat außerdem Probleme mit Voice- und Video-Chats. Die Einstellungen für Proxys werden bei Voice- und Video-Chats übergangen und es ist möglich, einen User mit einer Einladung zum Voice-Chat zu deanonymisieren. Für anonymes Jabbern muss man eine sichere Version von Pidgin selbst compilieren.

- Einige Protolle übertragen die IP-Adresse des eigenen Rechners zusätzlich in Headern des Protokoll-Stacks. Ein Beispiel dafür sind nicht-anonyme Peer-2-Peer Protokolle wie BitTorrent. Damit ist es ebenfalls möglich, User zu deanonymisieren. Eine wiss. Arbeit zeigt, wie 10.000 BitTorrent Nutzer via Tor deanomisiert werden konnten.

- Durch Software aus fragwürdigen Quellen können Backdoors zur Deanonymisierung geöffnet werden. Eine Gruppe von ANONYMOUS demonstrierte es, indem sie eine modifizierte Version des Firefox Add-on TorButton zum Download anboten, dass wirklich von einigen Tor-Nutzern verwendet wurde. Dieses Add-on enthielt eine Backdoor, um die Nutzer von einigen Tor Hidden Services mit kinderpronografischem Material zu identifizieren. Die Liste der damit deanonymisierten Surfer wurde im Herbst 2011 im Internet veröffentlicht.

Schlussfolgerung

Beachten sie die von den Entwicklern der Anonymisierungsdienste gelieferten Hinweise!- Anonymes Surfen: TorProject empfiehlt für anonymes Surfen ausdrücklich eine angepasste Version des Browser Firefox (TorBrowserBundle). Nur diese Konfiguration kann als wirklich sicher nach dem Stand der Technik gelten. Die vielen Sicherheitseinstellungen dieses Browsers kann man nur unvollständig selbst umsetzen.

- Für alle weiteren Anwendungen sind die Anleitungen von TorProject.org zu lesen und anzuwenden. Nur die von den Entwicklern als sicher deklarierten Anwendungen sollten mit Tor genutzt werden.

- Verwenden Sie ausschießlich die Originalsoftware der Entwickler.

Lizenz: Public Domain