JonDonym war über viele Jahre eine gute Alternative zu Tor Onion Router mit einem vergleichbaren Niveau an Sicherheit und Anonymität.

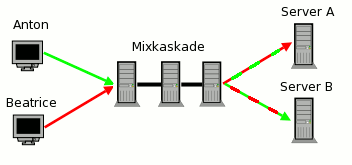

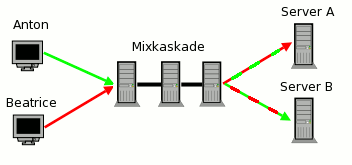

Der Dienst arbeitet mit wenigen festen Mix-Kaskaden, bestehend aus zwei oder drei Knoten. Die Daten der einzelnen Nutzer werden mehrfach verschlüsselt und weitergeleitet. Die zwiebelartige Verschlüsselung schützt gegen Beobachtung durch die Betreiber des Dienstes. Informationen über verfügbare Kaskaden werden von Infoservices bereitgestellt, die Abrechnung der Premium-Accounts erfolgt über die Bezahlinstanz der JonDos GmbH. Die Weiterentwicklung der Software für Server und Clients erfolgte durch die JonDos GmbH in Kooperation mit der TU Dresden.

Die Weiterentwicklung der Software für Server und Clients erfolgte durch die JonDos GmbH in Kooperation mit der TU Dresden.

Seit 2014 hat die JonDos GmbH mit einer Neuorientierung begonnen. Schwerpunkt des Teams unter Führung von R.Wendolsky sind jetzt Dienstleistungsaufträge für Webdesign und Bezahlsysteme. Die Weiterentwicklung von JonDonym wurde faktisch eingestellt, der Betrieb der Infrastruktur wird mit minimalem Aufwand aufrecht erhalten. Die Konsequenzen dieser Umorientierung sind zunehmend größer werdende Schwächen bei der Sicherheit von JonDonym im Vergleich zum aktuellen Stand der Technik.

Der JonDoFox: ist ein Browser Profil für Firefox und soll diese Aufgabe übernehmen. Das JonDoFox-Profil ist aber nicht mehr auf dem aktuellen Stand und für die aktuellen Firefox Versionen nicht mehr geeignet.

Der Dienst arbeitet mit wenigen festen Mix-Kaskaden, bestehend aus zwei oder drei Knoten. Die Daten der einzelnen Nutzer werden mehrfach verschlüsselt und weitergeleitet. Die zwiebelartige Verschlüsselung schützt gegen Beobachtung durch die Betreiber des Dienstes. Informationen über verfügbare Kaskaden werden von Infoservices bereitgestellt, die Abrechnung der Premium-Accounts erfolgt über die Bezahlinstanz der JonDos GmbH.

Seit 2014 hat die JonDos GmbH mit einer Neuorientierung begonnen. Schwerpunkt des Teams unter Führung von R.Wendolsky sind jetzt Dienstleistungsaufträge für Webdesign und Bezahlsysteme. Die Weiterentwicklung von JonDonym wurde faktisch eingestellt, der Betrieb der Infrastruktur wird mit minimalem Aufwand aufrecht erhalten. Die Konsequenzen dieser Umorientierung sind zunehmend größer werdende Schwächen bei der Sicherheit von JonDonym im Vergleich zum aktuellen Stand der Technik.

JonDonym bleibt in der Kryptographie hinter der allgm. Entwicklung zurück.

- Zertifikate: Die kryptografisch gesicherte Vertrauenswürdigkeit der Komponenten des Anonymisierungsdienstes (Mix-Server, Infoservices, Bezahlinstanz) beruht auf einer Hierachie von X509-Zertifikaten.

JonDonym verwendet für alle Zertifikate DSA Schlüssel mit einer Schlüssellänge von 1024 Bit. Für die Signaturen zur Bestätigung der Vertrauenswürdigkeit werden SHA1 Hashes verwendet (dsaWithSHA1). Das ist nach dem aktuellen Stand der Technik nicht mehr zeitgemäß. Für X509 Zertifikate werden aktuell mindestens RSA Schlüssel mit 2048 Bit Schlüssel und SHA256 Hashes für die Signaturen gefordert (rsaWithSHA256).- Qualys SSL Labs hat bereits im Sept. 2014 in dem Blogartikel SHA1 Deprecation: What You Need to Know erläutert, dass SHA1 Hashes nicht mehr den aktuellen Anforderungen für X509 Zertifikate genügen.

- Kommerzielle Certification Authorithies haben ihren gesamten Prozess umgestellt und geben keine Zertifikate mit SHA1 Signaturen mehr aus.

- Google und Mozilla haben bereits 2014 bekannt gegeben, dass ihre Browser Zertifikate, wie sie von JonDonym verwendet werden, zukünftig als unsicher markieren und spätestens ab Jan. 2017 nicht mehr akzeptieren werden.

After January 1, 2017, we plan to show the "Untrusted Connection" error whenever a SHA-1 certificate is encountered in Firefox.

- Authentifizierung von Session Daten: Um die Gültigkeit der Daten zu verifizieren, die beispielsweise von Infoservices an die JonDo Proxy Clients der Nutzer geliefert werden (z.B. die verfügbare Mixkaskaden, XML), verwendet JonDonym ebenfalls SHA1.

Im RFC 7627 klassifiziert die IETF die Verwendung von SHA1 zur Authentifizierung von Session Daten als NOT RECOMMENDED. In der Sprache der IETF ist das eine deutliche Warnung. -

Dass die bei JonDonym verwendeten DSA Schlüssel mit einer Schlüssellänge von 1024 Bit unzureichend sind, wurde vom OpenSSH Team demonstriert. Das OpenSSH Team hat im Frühjahr 2016 die Verwendung von DSA Schlüssel mit 1024 Bit komlett gesperrt und bricht eine Verbindung ab, wenn ein Admin einen solchen (unsicheren) Schlüssel zur Administration seiner Server verwenden wollen würde.

JonDonym stellt derzeit keinen brauchbare Browser für anonymes Surfen bereit.

Für anonymes Surfen ist eine sichere Konfiguration des Browser essentiell, die Wiedererkennung eines Surfers anhand von Trackingfeatures zuverlässig verhindet.Der JonDoFox: ist ein Browser Profil für Firefox und soll diese Aufgabe übernehmen. Das JonDoFox-Profil ist aber nicht mehr auf dem aktuellen Stand und für die aktuellen Firefox Versionen nicht mehr geeignet.

- Seit Firefox 38.0 erfolgt durch die JonDos GmbH keine Evaluierung der neuen Browserversionen hinsichtlich privacy-relevanter Probleme der neuen Features des Browsers mehr. Eigenständige wiss. Arbeiten zur Weiterentwicklung des JonDoFox Profiles wurden scheinbar eingestellt.

- Wissenschaftliche Publikationen wie z.B. Timing Attacks on Web Privacy (PDF) werden ignoriert. Die notwendigen Anpassungen für aktuelle Browser werden im JonDoFox nicht umgesetzt.

- JonDoFox schützt (im Gegensatz zum TorBrowser) bei aktiviertem Javascript nicht gegen Audio Fingerprinting, wie es bereits aktiv zum Tracking eingesetzt wird.

- Privacy-relevante Informationen, die via resource:// oder chrome:// Adressen ausgelesen werden können, werden nicht blockiert.

- Bezüglich zukünftiger Gefahren wie z.B. "Keystroke Behaviour Tracking" durch die Kombination neuer Features im HTML5 Standard mit Microsofts Datensammlungen in Windows 10 gibt es bei JonDonym keine Forschungsprojekte.

Lizenz: Public Domain