Die OpenPGP Keyserver bilden eine Infrastruktur im Web, um öffentliche Schlüssel auch Unbekannten zum Download anzubieten. Die verschiedenen Server synchronisieren ihren Datenbestand. Man kann die Keyserver nach einem passenden Schlüssel durchsuchen.

Man kann zwei Keyserver angeben, einen HKP(S)-Keyserver und einen Tor Hidden Service (siehe: Tor Onionland). Wenn ein Tor Onion Router (oder TorBrowserBundle) läuft, dann wird der Tor Hidden Service verwendet, anderenfalls wird der HKP(S) Keyserver gefragt.

Wenn man SSL/TLS-Verschlüsselung für den Keyserver Pool sks-keyservers.net verwenden möchte, dann muss man außerdem das CA-Root Zertifikat sks-keyservers.netCA.pem herunter laden und in der Konfiguration eintragen: keyserver hkp://jirk5u4osbsr34t5.onion

keyserver hkps://hkps.pool.sks-keyservers.net

hkp-cacert <Path to>/sks-keyservers.netCA.pem

Die automatische Umschaltung zwischen HKP(S) Keyserver und Tor Hidden Service erfolgt nur bei der Suche auf der Kommandozeile. Grafische GUIs zur Schlüsselverwaltung wie z.B. Enigmail oder GPA erzwingen die Verwendung des jeweils konfigurierten Keyservers.

- Auf der Kommandozeile bzw. DOS-Box kann man nach OpenPGP Schlüsseln anhand der E-Mail Adresse suchen und einen der gefundenen Schlüssel importieren: > gpg2 --search cane@privacy-handbuch.de Wenn man die Key-ID oder den Fingerprint des Schlüssels kennt und weiss, dass der Schlüssel auf einem Keyserver zu finden ist, kann man ihn auch direkt importieren: > gpg2 --recv 0x8F1E7F49912F0D9B73586C908CD51D2D7E36E399

- In Enigmail findet man die Suchfunktion in der "Schlüsselverwaltung" unter dem Menüpunkt "Schlüssel-Server -> Schlüssel suchen".

Vorsicht bei der Nutzung von Keyservern

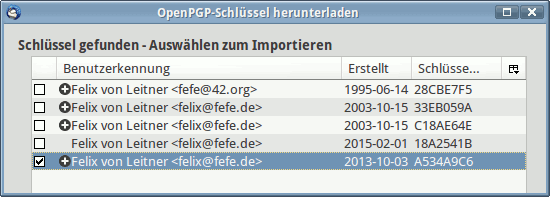

Man kann auf den Keyservern nach Schlüsseln anhand E-Mail Adressen (1), 8-stellige oder 16-stellige Key IDs oder nach dem bekannten Fingerprint (4) suchen.- Wenn man nach der E-Mail Adresse sucht, dann werden unter Umständen mehrere Schlüssel zum Importieren angeboten. Es gibt immer wieder Witzbolde, die Schlüssel für fremde E-Mail Adressen auf den Keyservern hochladen (um die Verschlüsselung zu stören?). Wenn man zum Beispiel den Schlüssel von Felix v. Leitner (Fefe) sucht, dann findet man fünf Schlüssel, aber nur der Schlüssel von Okt. 2013 ist korrekt (nicht der Schlüssel von 2015!), wie Fefe in seinem Blog schreibt.

Auch J. Schmidt von Heise.de beklagt, dass ein Scherzkeks OpenPGP Schlüssel für seine E-Mail Adresse auf die Keyserver hochgeladen hat und dass er die damit verschlüsselten E-Mails nicht lesen kann (Editorial c't 6/2015).

Wenn Fakes für die Signaturschlüssel von Krypto-Software in Umlauf gebracht werden, dann steckt vielleicht etwas mehr als nur ein "Scherzkeks" dahinter, der sich einen Spaß erlauben wollte?- Erinn Clark signierte die Downloads des TorBrowserBundle. Für ihre E-Mail Adresse wurden Fake Schlüssel auf den Keyserver publiziert.

- Gavin Andresen signierte die Bitcoin Binaries, für seine E-Mail Adresse wurden ebenfalls Fake Schlüssel auf den Keyserver publiziert.

- Statt E-Mail Adressen kann man auch nach der 8-stelligen Key-ID suchen (zB. 0xA534A9C6). Diese Methode liefert besser Ergebnisse, allerdings muss man die richtige Key-ID kennen. Auch diese Methode ist nicht sicher, da man diese Key-IDs ebenfalls faken kann, wie ein Forscherteam demonstrierte.

- Die 16-stellige Key-ID (zB. 0xFC32CEECA534A9C6) ist schwieriger zu faken, aber auch nicht als kryptografisch sichere ID entworfen.

- Am besten ist es, wenn man den gesuchten Schlüssel anhand des Fingerprint sucht (zB. 0x68995C53D2CEE11B0E4182F62146D0CD2B3CAA3E). Diese Suche liefert als einzige Variante vertrauenswürdige Ergebnisse.

Keyserver Konfiguration für GnuPG 2.1

Wenn man GnuPG Verion 2.1 verwendet, muss man die Keyserver in der Konfigurationsdatei "$HOME/.gnupg/dirmngr.conf" bzw. "%APPDATA%\GnuPG\dirmngr.conf" konfigurieren.Man kann zwei Keyserver angeben, einen HKP(S)-Keyserver und einen Tor Hidden Service (siehe: Tor Onionland). Wenn ein Tor Onion Router (oder TorBrowserBundle) läuft, dann wird der Tor Hidden Service verwendet, anderenfalls wird der HKP(S) Keyserver gefragt.

Wenn man SSL/TLS-Verschlüsselung für den Keyserver Pool sks-keyservers.net verwenden möchte, dann muss man außerdem das CA-Root Zertifikat sks-keyservers.netCA.pem herunter laden und in der Konfiguration eintragen: keyserver hkp://jirk5u4osbsr34t5.onion

keyserver hkps://hkps.pool.sks-keyservers.net

hkp-cacert <Path to>/sks-keyservers.netCA.pem

Die automatische Umschaltung zwischen HKP(S) Keyserver und Tor Hidden Service erfolgt nur bei der Suche auf der Kommandozeile. Grafische GUIs zur Schlüsselverwaltung wie z.B. Enigmail oder GPA erzwingen die Verwendung des jeweils konfigurierten Keyservers.

SSL-verschlüsselte Keyserver mit GnuPG 2.0

Seit Anfang Oktober 2012 bietet der Keyserverpool sks-keyservers.net einen Sub-Pool mit SSL-Verschlüsselung für das Abrufen und Senden von OpenPGP-Schlüsseln (siehe Keyserver Pool). Um diesen sicheren Sub-Pool zu nutzen, sind folgende Schritte nötig:- Man benötigt eine Version von GnuPG, die das "hkps://" Protokoll unterstützt. Man kann "gnupg2" nutzen oder für GnuPG 1.4 das Paket "gnupg-curl" installieren. Für Windows bietet gpg4win ein Paket mit "gnupg2", unter Linux installiert man eines der genannten Pakete mit dem bevorzugten Paketmanager der Distribution.

- Das CA-Root Zertifikat des Keyserverpool sks-keyservers.netCA.pem ist herunter zu laden und auf dem eigenen Rechner zu speichern.

- Wenn man die SSL-verschlüsselten Keyserver mit allen Programmen zur Verwaltung der OpenPGP-Schlüssel nutzen möchte, kann man in der Konfigurationsdatei "gpg.conf" den Keyserver setzen und die Keyserver Optionen mit dem "ca-cert-file" ergänzen:

keyserver hkps://hkps.pool.sks-keyservers.net

keyserver-options ca-cert-file=<Path to>/sks-keyservers.netCA.pem,... - Wer es vermeiden möchte, eine Konfigurationsdatei mit einem Editor anzupassen, kann in der Konfiguration von Enigmail die "Experten Optionen" aktivieren und folgende Werte zu setzen:

-

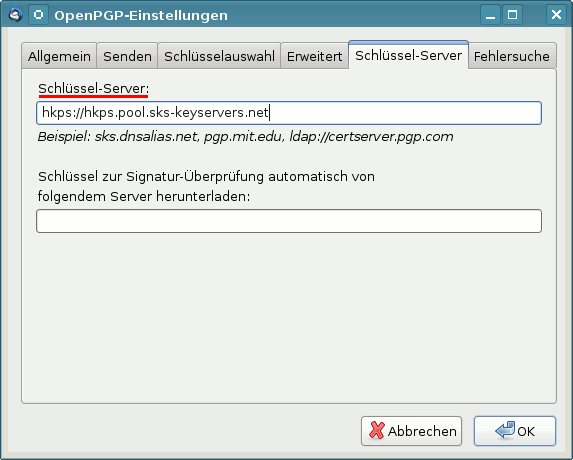

Auf dem Reiter "Keyserver" ist der HKPS-Pool als Schlüssel-Server einzutragen:

hkps://hkps.pool.sks-keyservers.net

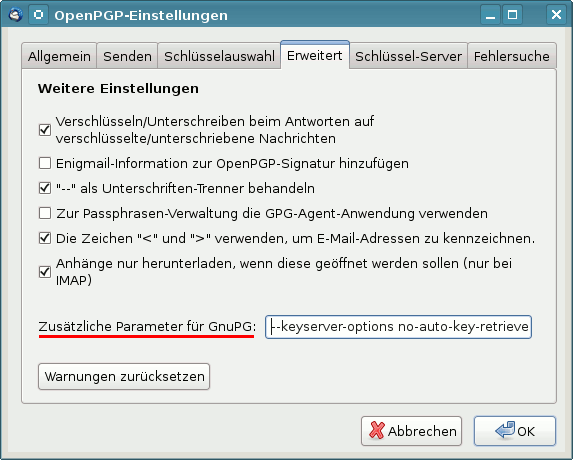

- Auf dem Reiter "Erweitert" muss man als "Zusätzliche Parameter für GnuPG" die Keyserver-Option für das "ca-cert-file" ergänzen

--keyserver-options ca-cert-file=<Path to>/sks-keyservers.netCA.pem

<Path to> ist dabei durch das Verzeichnis zu ersetzen, in welchem das CA-Root Zertifikat sks-keyservers.netCA.pem gespeichert wurde. Weitere Keyserver Optionen können durch Kommas getrennt angehängt werden.

-

Auf dem Reiter "Keyserver" ist der HKPS-Pool als Schlüssel-Server einzutragen:

hkps://hkps.pool.sks-keyservers.net

Lizenz: Public Domain