Tor Onion Router nutzt ein weltweit verteiltes Netz von 6.000-7.000 Nodes. Aus diesem Pool werden jeweils 3 Nodes für eine Route ausgewählt, die häufig wechselt. Die zwiebelartige Verschlüsselung sichert die Anonymität der Kommunikation. Selbst wenn zwei Nodes einer Route kompromittiert wurden, ist eine Beobachtung durch Dritte nicht möglich. Da die Route ständig wechselt, müsste ein großer Teil des Netzes kompromittiert worden sein, um einen Nutzer zuverlässig deanonymisieren zu können.

Tor ist neben Surfen auch für IRC, Instant-Messaging, den Abruf von Mailboxen oder Anderes nutzbar. Dabei versteckt TOR nur die IP-Adresse. Für die sichere Übertragung der Daten ist SSL- oder TLS-Verschlüsselung zu nutzen. Sonst besteht die Möglichkeit, dass sogenannte "Bad Exit Nodes" die Daten belauschen und an Userkennungen und Passwörter gelangen.

Tor ist neben Surfen auch für IRC, Instant-Messaging, den Abruf von Mailboxen oder Anderes nutzbar. Dabei versteckt TOR nur die IP-Adresse. Für die sichere Übertragung der Daten ist SSL- oder TLS-Verschlüsselung zu nutzen. Sonst besteht die Möglichkeit, dass sogenannte "Bad Exit Nodes" die Daten belauschen und an Userkennungen und Passwörter gelangen.

Der Inhalt der Kommunikation wird 1:1 übergeben. Für anonymes Surfen bedarf es weiterer Maßnahmen, um die Identifizierung anhand von Cookies, HTTP-Header usw. zu verhindern. Das TorBrowserBundle ist für anonymes Surfen mit zu nutzen.

Verschiedene Sicherheitsforscher demonstrierten, dass es mit schnüffelnden Bad Exit Nodes relativ einfach möglich ist, Daten der Nutzer zu sammeln.

Tor bietet nicht nur anonymen Zugriff auf verschiedene Services im Web. Die Tor Hidden Services bieten Möglichkeiten, anonym und zensurresistent zu publizieren. Die Hauptsponsoren der NGOs, Companies und Einzelspender wurden veröffentlicht.

Die Hauptsponsoren der NGOs, Companies und Einzelspender wurden veröffentlicht.

Die Spenden der Gruppe "Governments" kommen zum größten Teil von US-Regierungsorganisationen und zu einem kleineren Teil von der schwedischen Regierung. Diese Spenden werden nicht detailierter aufgelistet.

Der Hauptteil der Infrastruktur wird von Enthusiasten finanziert und technisch in der Freizeit betreut. Die Kosten von 600-800 Euro pro Power-Server und Jahr sind als weitere Spenden anzusehen, die in der Grafik nicht erfasst sind. Die Administratoren ziehen keinen Vorteil aus ihrem Engagement, abgesehen von einem Zwiebel-T-Shirt.

Der Inhalt der Kommunikation wird 1:1 übergeben. Für anonymes Surfen bedarf es weiterer Maßnahmen, um die Identifizierung anhand von Cookies, HTTP-Header usw. zu verhindern. Das TorBrowserBundle ist für anonymes Surfen mit zu nutzen.

Verschiedene Sicherheitsforscher demonstrierten, dass es mit schnüffelnden Bad Exit Nodes relativ einfach möglich ist, Daten der Nutzer zu sammeln.

- Dan Egerstad demonstrierte, wie man in kurzer Zeit die Account Daten von mehr als 1000 E-Mail Postfächern erschnüffeln kann, u.a. von 200 Botschaften.

- Auf der Black Hack 2009 wurde ein Angriff auf die HTTPS-Verschlüsselung beschrieben. In Webseiten wurden HTTPS-Links durch HTTP-Links ersetzt. Innerhalb von 24h konnten mit einen Tor Exit Node folgende Accounts erschnüffelt werden: 114x Yahoo, 50x GMail, 9x Paypal, 9x Linkedin, 3x Facebook. Im Februar/März 2012 haben mehrere Bad Exit Nodes in einer konzertierten Aktion diesen Angriff praktisch umgesetzt.

- Die Forscher um C. Castelluccia nutzten für ihren Aufsatz Private Information Disclosure from Web Searches (The case of Google Web History) einen schnüffelnden Tor Exit Node, um private Informationen von Google Nutzern zu gewinnen.

- Um reale Zahlen für das Paper Exploiting P2P Applications to Trace and Profile Tor Users zu generieren, wurden 6 modifizierte Tor Nodes genutzt und innerhalb von 23 Tagen mehr als 10.000 User durch BitTorrent Traffic deanonymisiert.

Tor bietet nicht nur anonymen Zugriff auf verschiedene Services im Web. Die Tor Hidden Services bieten Möglichkeiten, anonym und zensurresistent zu publizieren.

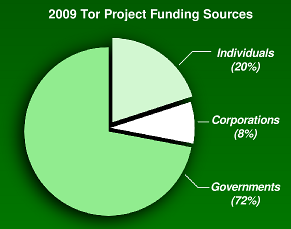

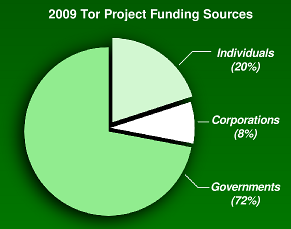

Finanzierung von TorProject.org

Die Softwareentwicklung wird durch Spenden finanziert. TorProject.org benötigt pro Jahr 1,2 Mio. Dollar für die Weiterentwicklung der Software und den Betrieb weniger Kernkomponenten des Dienstes. Die folgende Grafik zeigt die Zusammensetzung der Spender für 2009 (Quelle: Tor Financial Report 2009)

Die Spenden der Gruppe "Governments" kommen zum größten Teil von US-Regierungsorganisationen und zu einem kleineren Teil von der schwedischen Regierung. Diese Spenden werden nicht detailierter aufgelistet.

Der Hauptteil der Infrastruktur wird von Enthusiasten finanziert und technisch in der Freizeit betreut. Die Kosten von 600-800 Euro pro Power-Server und Jahr sind als weitere Spenden anzusehen, die in der Grafik nicht erfasst sind. Die Administratoren ziehen keinen Vorteil aus ihrem Engagement, abgesehen von einem Zwiebel-T-Shirt.

Tripe-Use-Technik

Anonymisierungsdienste und Kryptografie allgemein sind Triple-Use-Techniken. Am Beispiel von Tor Onion Router kann man es deutlich erkennen:- Ganz normal Menschen nutzen Tor, um ihre Privatsphäre vor kommerziellen Datensammlern sowie staatlicher Überwachung und Repressalien zu schützen. Dieses Szenario der Nutzung steht häufig im Mittelpunkt der Diskussion unter Privacy Aktivisten, ist aber meiner Meinung nach die kleinste Nutzergruppe.

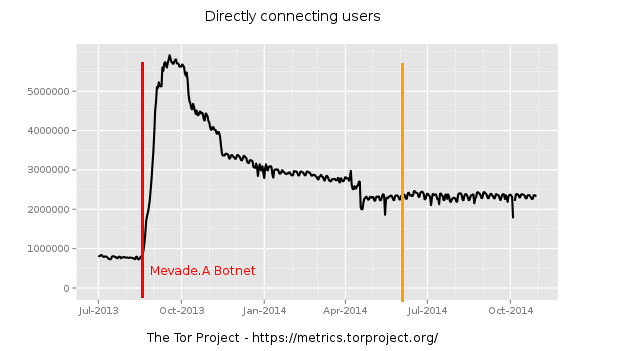

- Kriminelle nutzen in großen Umfang Tor, um verschiedenste Formen der Kommunikation geheim zu halten. Beispielsweise verwenden Botnetze Tor, um die Kommunikation mit den C&C Servern geheim zu halten. Das bekannteste Beispiel ist das Mevade.A Botnet. Im Sommer 2013 waren zeitweise 80-90% der Tor Clients Mevade.A Bots.

Außerdem nutzen Drogenhändler u.a. die Technik der Tor Onion Sites (Tor Hidden Services), um ihre Waren anzubieten. Im Rahmen der Operation Onymous konnte das FBI mehr als 400 Drogenmarkplätze abgeschalten werden. Das FBI hatte dabei technische Unterstützung von der Carnegie Mellon Unversity bei der Deanonymisierung von Tor Onion Sites.

Die Nutzung von Anonymisierungsdiensten durch Kriminelle betrifft nicht nur Tor. Im Jahresbericht 2015 befürchten die Analysten von Europol, dass Kriminelle zukünfig das Invisible Internet Project (I2P) oder OpenBazaar statt Tor Onion Sites nutzen könnten, was die Verfolgung erschweren würde. - Die Geheimdienste nutzen Tor in erheblichen Umfang, um Kommunikation geheim zu halten. Außerdem ist Tor eine Waffe im Arsenal des US-Cybercommand.

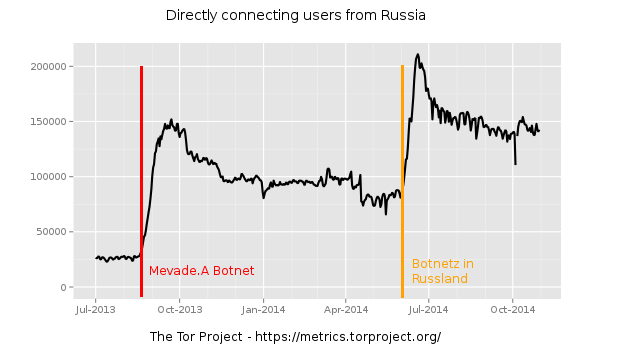

Im Frühjahr 2014 auf dem Höhepunkt der Ukraine-Krise wurde beispielsweise ein Botnetz in Russland hochgefahren, dass der russischen Gegenseite ernsthafte Probleme bereitet hat. Auf der Seite metrics.torproject.org sieht man den Anstieg der Tor Nutzer in Russland (aber nicht international), der typisch für ein aktiviertes Botnetz ist.Die russische Regierung hat offiziell 4 Mio. Rubel für einen Exploit geboten um die beteiligten Tor Nodes zu deanonymiseren.

- Das in der UN-Menschenrechtscharta und der Europäische Menschenrechtskonvention deklarierte Recht auf unbeobachtet, pivate Kommunikation ist durch die staatlich organisierte Massenüberwachung und kommerzielle Datensammlungen praktisch abgeschafft. Bundesinnenminister Friedrich empfiehlt Selbstschutz , weil die technischen Möglichkeiten zur Ausspähung nun einmal existieren (die Bankrotterklärung der Politik), und Tor ist ein Technik zum Selbstschutz.

- Kriminaltät wie Wirtschaftskriminalität, Eigentumsdelikte, Drogenkriminalität... oder ganz allgm. "Handlungen im Widerspruch zu geltenden Gesetzen" sind gesellschaftliche Phänomene, für die man nicht den technischen Hilfsmitteln die Schuld geben kann.

- Im Rahmen der erneuten Eskalation des "Kalten Krieges" wird jede Technik hinsichtlich Brauchbarkeit als Waffe geprüft. Tor war von Anfang ein Projekt der US-Army und wird deshalb von der US-Regierung finanziert. Auf der Webseite von TorProject.org wird diese Nutzung ausdrücklich beworben:

Diese Verwendung sollte auch denen klar sein, die sich als freiwillige Unterstützer an der Finanzierung eines Tor Node beteiligen oder selbst einen Tor Node betreiben.

Vielleicht ist Tor Onion Router auch einfach nur ein gutes Beispiel dafür, was passiert, wenn IT-Nerds sich für die Guten halten und versuchen, mit technischen Mitteln gesellschaftspolitische Probleme in blutrünstigen Diktaturen zu lösen.

Lizenz: Public Domain