Die Installation ist ähnlich einfach, wie beim TorBrowserBundle. Das aktuelle Archiv wird nach dem Download entpackt - fertig. TorMessenger ist eine portable Anwendung, man kann ihn auf einem USB-Stick entpacken und damit auch problemlos in Live-DVDs wie TAILS verwenden. Ein Tor Daemon ist im Paket enthalten und wird automatisch gestartet.

Unter Linux installiert man den TorMessenger mit folgenden Schritten:

- Nach dem Download ist das Archiv zu entpacken: > tar -xaf tor-messenger-*

- Danach kann man den TorMessenger in das Anwendungsmenü des Desktops in die Programmgruppe "Internet" einfügen, um den Start zu vereinfachen: > tor-messenger/start-tor-messenger.desktop --register-app Alternativ kann man den TorMessenger aus dem Dateimanager oder von der Konsole starten, indem man die Datei "start-tor-messenger.desktop" als Programm aufruft.

- Der TorMessenger enthält zur Zeit nur ein englisches Wörterbuch für die Rechtschreibkontrolle. Man kann die installierten Hunspell-Wörterbücher mit TorMessenger nutzen. Dafür kopiert man die Wörterbücher in das Verzeichnis "dictionaries".

> cd tor-messenger

> cp -rf /usr/share/hunspell/* Messenger/dictionaries/

Jabber Account einrichten

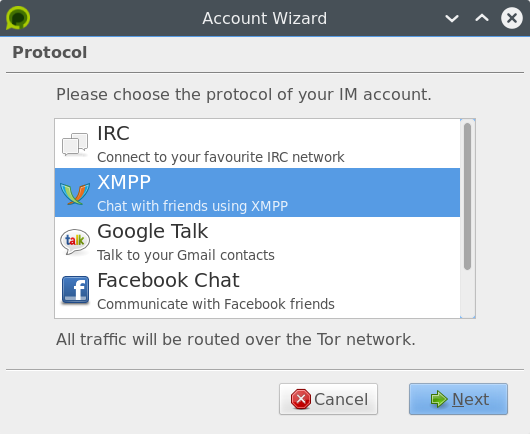

Beim ersten Start escheint der Assitent zum Einrichten eines Accounts. Später kann den Account Verwaltung zum Hinzufügen weiterer Accounts unter "Tools - Accounts" öffnen.- Als erstes wählt man das XMPP-Protokoll:

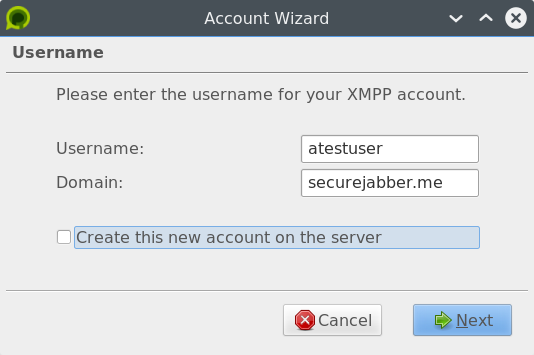

- Im nächsten Schritt gibt man den Usernamen und die Domain ein. Wenn der Account bereit auf dem Server vorhanden ist, deaktiviert man die Option zum Erstellen des Account auf dem Server.

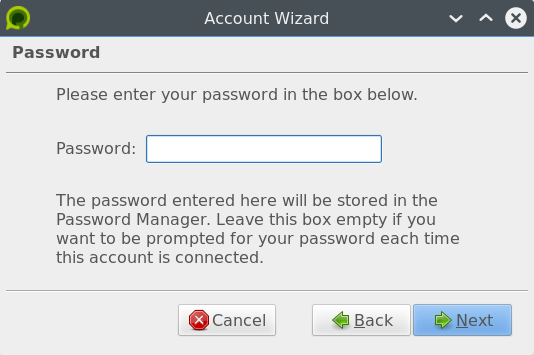

- Das Passwort sollte man erst eingeben, wenn man in den Einstellungen ein Masterpasswort gesetzt hat. Anderenfalls wird das Passwort unverschlüsselt auf der Festplatte gespeichert, was der GCQH als Risiko ansieht. Also bleibt das Eingabefeld erst einmal leer. Man kann das Passwort später beim Aufbau der Verbindung eingeben.

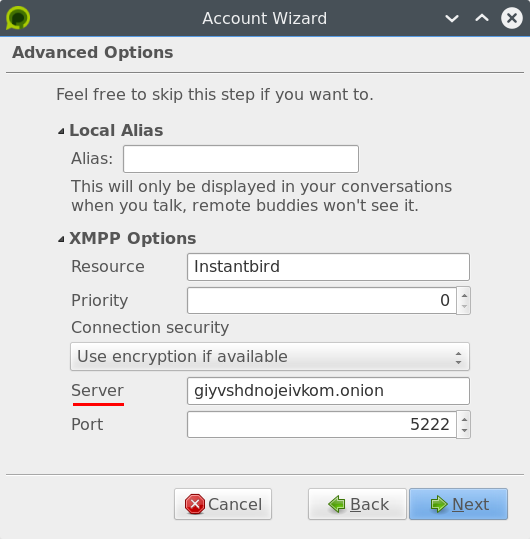

- Ich empfehle ausdrücklich die Jabber/XMPP Server zu nutzen, die eine Tor Hidden Service Adresse anbieten. Damit vermeidet Gefahren durch bösartige Tor Exit Nodes. Die Hidden Service Addr. kann man als "Server" in den XMPP Options eintragen:

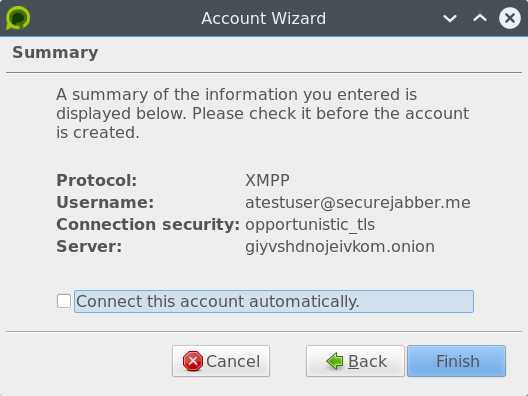

- Abschließend wird eine Zusammenfassung angezeigt und man kann die Option zum automatischen Verbinden beim Start aktivieren.

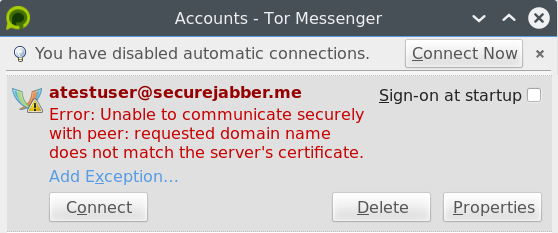

- Wenn man die Hidden Services der XMPP-Server nutzt, bekommt man beim ersten Aufbau der Verbindung einen Fehler. Die SSL-Zertifikate sind in der Regel nicht für die Hidden Service Adressen mit der Top-Level-Domain *.onion gültig.

Man muss auf den kleinen Link "Add Exception..." unter der Fehlermeldung klicken und das Zertifikat selbst verifizieren:

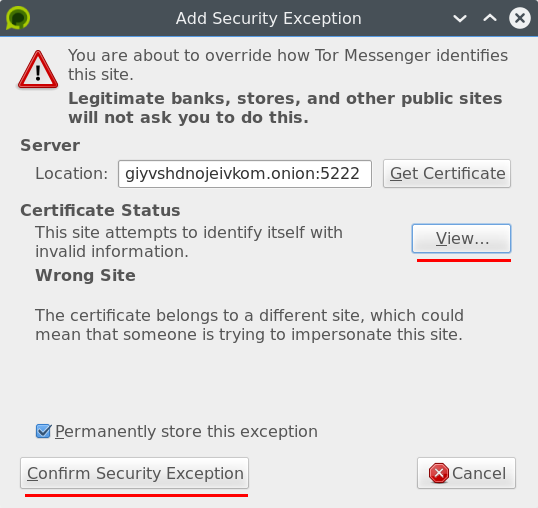

- Zur Prüfung des SSL-Zertifikates klickt man in dem folgenden Dialog auf den Button "View" und vergleicht den Fingerprint des Zertifikates mit den Daten, die der Betreiber auf der Webseite veröffentlicht hat (Fingerprints für securejabber.me) oder mit den Werten, die das IM-Repository für diesen Server ermittelt hat.

Wenn der SHA1 bzw. SHA2 Fingerabdruck übereinstimmt, kann man die Ausnahme dauerhaft bestätigen.

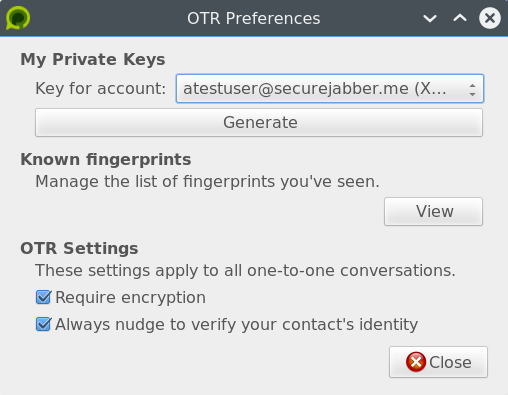

OTR-Verschlüsselung

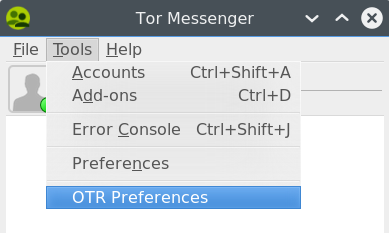

TorMessenger unterstützt OTR für die Ende-zu-Ende Verschlüsselung. Um die OTR-Schlüssel zu verwalten, wählt man den Menüpunkt "Tools - OTR Preferences".

Um die OTR-Schlüssel der Kommunikationspartner anhand der Fingerprints zu verifizieren, klickt man auf den Button "View". Ohne die Prüfung der Vertrauenswürdigkeit der Schlüssel könnte sich ein Lauscher als man-in-the-middle in die Kommunikation einschleichen. Die Software für diesen Angriff gibt es auch als Open Source, z.B. mod_otr für ejabberd.

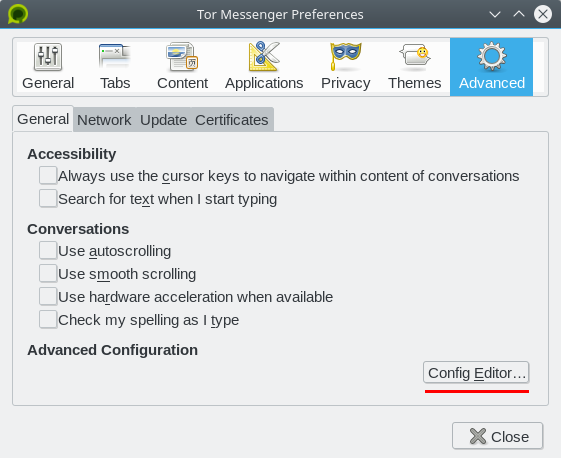

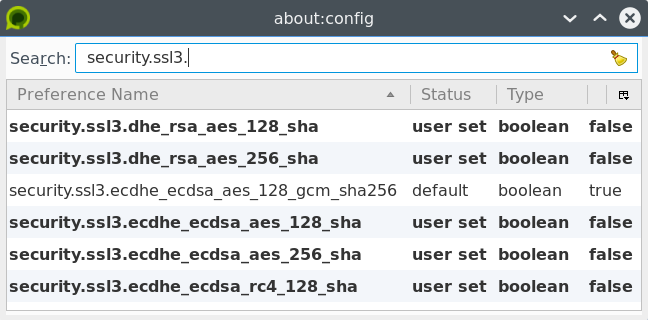

SSL/TLS-Verschlüsselung

Die SSL/TLS-Einstellungen des TorMessengers sind etwas lax. Man kann aber besser TLS-Verschlüsselung in den erweiterten Einstellungen erzwingen. Wenn man die Einstellungen unter "Tools - Preferences" öffnet, findet man in der Sektion "Advanced" auf dem Reiter "General" den Button für den "Config Editor".

- TLS 1.2 erzwingen: security.tls.version.min = 3

- Alle Cipher bis auf die als sicher eingestuften Cipher deaktivieren:

security.ssl3.ecdhe_rsa_aes_128_gcm_sha256 true security.ssl3.ecdhe_ecdsa_aes_128_gcm_sha256 true security.ssl3.* false - Insecure Renegotiation verbieten:

security.ssl.require_safe_negotiation true security.ssl.treat_unsafe_negotiation_as_broken true - OCSP abschalten: security.OCSP.enabled = 0

- Strenges Certifikate Pinning erwingen (z.B. für Add-on Updates):

security.cert_pinning.enforcement_level = 2

Updates des TorMessengers

Der TorMessenger bietet den gleichen Update Mechanismus wie das TorBrowserBundle. Es wird regelmäßig geprüft, ob eine neue Version verfügbar ist, die neue Version wird via Tor herunter geladen und beim nächsten Neustart installiert. Die Einstellungen bleiben dabei erhalten.Lizenz: Public Domain